Active Directory ドメインユーザーのアカウントポリシー(1/3)

- 「ネットワーク構築のためのヒントと技術解説集」一覧へ

- 1. すべてのドメインユーザーに適用する場合(ドメインのグループポリシー)

- 2. 一部のユーザーやグループに適用する場合(FGPP)

- 3. RADIUSサーバーで認証される時だけ適用する場合(レジストリの直接変更)

これらのユーザーのパスワードにかかわる設定を「アカウントポリシー」といいます。

アカウントポリシーを設定する方法には、次の3つがあります。

1.すべてのドメインユーザーに適用する(ドメインのグループポリシー)

ドメインユーザー全員に対する共通のアカウントポリシーを設定します。

2.一部のドメインユーザーに適用する(FGPP)

ドメインユーザー全員に対する共通のアカウントポリシーを設定します。

3.リモートアクセスやRADIUSサーバーで認証される時だけ適用する(レジストリの直接変更)

ドメインユーザー全員に対する共通のアカウントポリシーを設定します。

ダイヤルアップやリモートアクセスVPNなどの、ネットワークアクセスサーバー経由の認証や、RADIUSサーバーを経由した認証が行われた時だけ適用されます。

通常のWindowsログオン時には適用されません。

1. すべてのドメインユーザーに適用する場合(ドメインのグループポリシー)

Windows 2000からサポートされている機能で、Active Directoryのグループポリシー機能を使用します。 管理ツール[グループポリシーの管理]を使って、ドメイン全体に適用されるグループポリシーとして、アカウントポリシーを設定します。この方法だけでは、Active Directoryドメインに登録されたすべてのユーザーに対して同じアカウントポリシーが適用されるため、役職や担当業務によってパスワード要件を変えたい、という要望には対応できません。以下に、設定方法を紹介します。

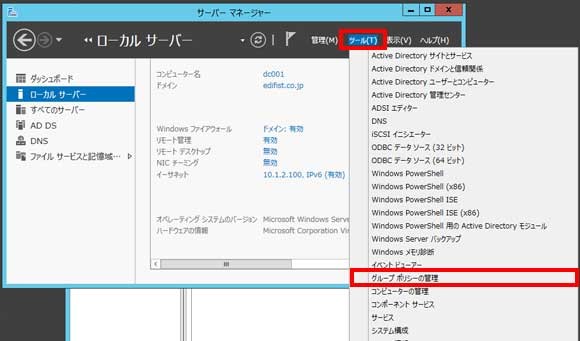

【1】ドメインコントローラーでAdministratorとしてサインインし、管理ツール[サーバーマネージャー]を起動します。

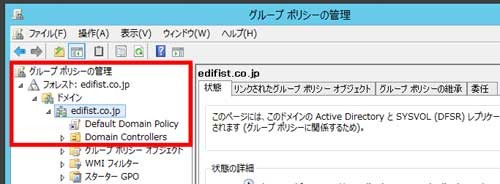

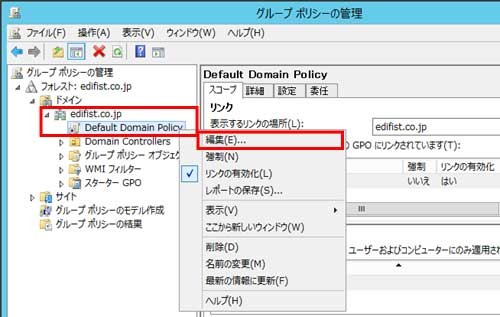

【3】デフォルトでは、「Default Domain Policy」というグループポリシーがドメインに関連付けられています。本文書ではデフォルト値の確認も兼ねてこれを編集します。

このため、「Default Domain Policy」は編集せずに、新規にグループポリシーを作成してアカウントポリシーを設定することもできます。この場合は、以下の図のドメイン名部分(edifist.co.jp)を右クリックし、[このドメインに GPO を作成し、このコンテナーにリンクする]を選択します。

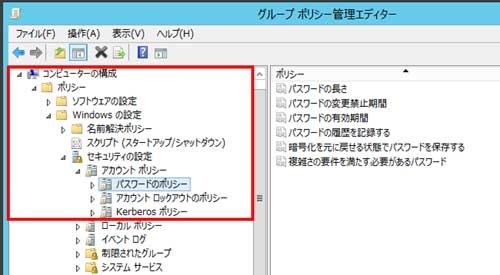

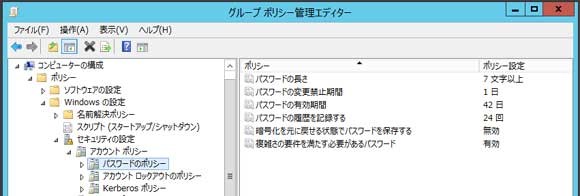

【5】[グループポリシー管理エディター]が起動し、グループポリシーが編集可能な状態になります。

[コンピュータの構成]-[ポリシー]-[Windowsの設定]-[セキュリティの設定]-[アカウントポリシー]の順に展開します。

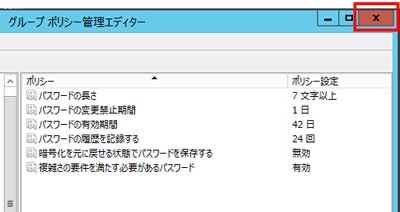

【6】必要な設定を行ったら、ウインドウの右上にある閉じるボタンをクリックし、グループポリシー管理エディターを閉じます。保存は自動的に行われるため、保存のためのメニュー操作を行う必要はありません。

アカウントポリシーで、ユーザーのパスワードの関わる設定項目は次の通りです。

※ 次の画面見本は、 Windows Server 2012 Active Directory の Default Domain Policy のデフォルト値が表示されています。

| 項目 | 説明 |

|---|---|

| パスワードの長さ | 最短パスワード長を指定します。 |

| パスワードの変更禁止期間 | パスワードを変更したときに、次にパスワード変更ができるようになるまでの期間です。この値を0にすると、仮に[パスワードの履歴を記録する]で過去に利用したパスワードを10個まで記憶しておき、同じパスワードを10回変更するまで再利用できないように設定しても、その場で10回以上パスワードを変更して履歴をクリアし、最終的に前日まで使用していたパスワードを設定しなおすことで常に同じパスワードを使用することをユーザーに許してしまいます。このため、[パスワードの履歴を記録する]を有効にした場合はこのオプションも0以外の値を設定しましょう。 |

| パスワードの有効期間 | パスワードを利用できる期間です。この期間を過ぎるとパスワード変更が必要になるため、ユーザーにパスワード変更を強制できます。 |

| パスワードの履歴を記録する | 過去にユーザーが使用したパスワードの履歴を覚えておき、同じパスワードを使えないようにするため機能です。この設定をオフにすると、パスワードを定期的に変更するようにユーザーに強制しても、同じパスワードを再設定し続けることがきるようになるためセキュリティレベルが下がります。 |

| 暗号化を元に戻せる状態で パスワードを保存する |

リモートアクセスなどでCHAP認証を使用する場合に選択します。 通常はこのオプションを選択する必要はありません。 |

| 複雑さの要件を満たす必要が あるパスワード |

パスワード変更時に、以下の要件を満たすパスワード以外は受け付けなくなります。

文書番号:2617632「“複雑さの要件を満たす必要がある”を有効にしてもパスワードの長さを6文字以上にする必要が無い」 |

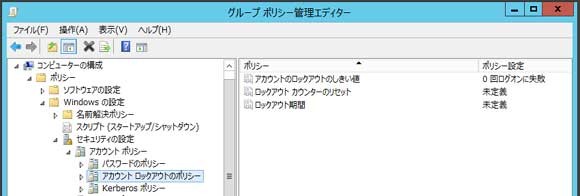

| 項目 | 説明 |

|---|---|

| アカウントのロックアウトのしきい値 | パスワードを間違えたために、ログオンに失敗した回数の上限値を指定します。次の[ロックアウトカウンターのリセット]で指定された時間内に、このオプションで設定した回数に達すると、アカウントがロックアウトされ利用できなくなります。 |

| ロックアウトカウンターのリセット | 上の[アカウントのロックアウトのしきい値]をカウントする時間です。 このオプションで指定された時間が経過すると、ログオン試行回数のカウントがリセットされます。 |

| ロックアウト期間 | アカウントがロックアウトされた場合のロックアウト期間です。 |

< 前へ | Active Directory ドメインユーザーのアカウントポリシー(1/3) | 次へ >

解説トレーナー